保护数据安全(安全存储)

- 电脑技巧

- 2025-01-09

- 29

随着电子数据的大规模应用,数据安全成为一个迫切需要解决的问题。在日常工作中,我们经常使用Excel表格来存储各类敏感数据,如个人信息、财务数据等。为了保护这些数据的安全...

随着电子数据的大规模应用,数据安全成为一个迫切需要解决的问题。在日常工作中,我们经常使用Excel表格来存储各类敏感数据,如个人信息、财务数据等。为了保护这些数据的安全,本文将详细介绍如何使用Excel表格加密方法来有效防止数据泄露。

一、密码保护(PasswordProtection)

密码保护是最基本也是最常见的Excel表格加密方法。通过设置密码,只有输入正确密码的用户才能打开和编辑该表格,从而有效保护数据的机密性。

二、工作表保护(WorksheetProtection)

工作表保护是指对Excel表格中的某些或全部工作表进行加密保护。通过设置工作表保护密码,可以防止他人对工作表的修改、复制、插入行/列等操作,从而确保数据的完整性。

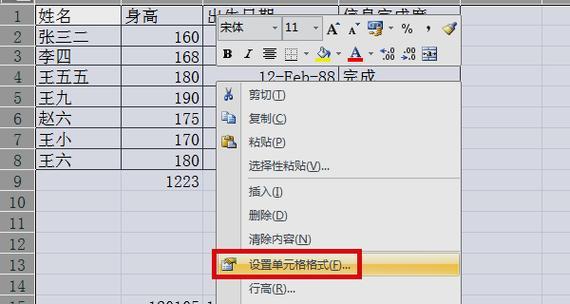

三、单元格保护(CellProtection)

在某些情况下,我们可能希望只允许某些用户对特定单元格进行编辑,而其他单元格则保持只读状态。通过设置单元格保护密码,可以实现对特定单元格的权限控制,确保数据的准确性和安全性。

四、文件加密(FileEncryption)

除了对Excel表格本身进行加密外,还可以通过文件加密方式来保护整个Excel文件的安全。通过使用加密软件对Excel文件进行加密,只有拥有正确密码的用户才能打开该文件,有效防止数据被非法获取。

五、双重加密(DoubleEncryption)

为了进一步提高数据的安全性,可以考虑使用双重加密方法。即在Excel表格加密的基础上,再对整个文件进行加密。这样即使数据泄露,黑客也需要破解两层密码才能获取到真实数据,大大增加了破解难度。

六、加密算法选择(ChoiceofEncryptionAlgorithm)

在选择Excel表格加密方法时,合适的加密算法也是十分重要的。常见的加密算法包括DES、AES等,不同算法具有不同的加密强度和安全性,需要根据实际情况选择适合的算法来保护数据。

七、定期更换密码(RegularPasswordChange)

为了进一步提高数据安全性,应定期更换Excel表格加密密码。密码的定期更换可以有效降低密码被破解的风险,同时也能及时发现和修复可能存在的安全漏洞。

八、网络传输保护(NetworkTransmissionProtection)

在进行Excel表格的传输过程中,往往面临数据被窃取的风险。为了保证数据在传输过程中的安全,可以使用HTTPS、VPN等安全协议来加密数据传输通道,确保数据不被非法获取。

九、限制外部数据链接(RestrictExternalDataLinking)

外部数据链接是Excel表格中常用的功能,但也可能引发数据泄露的风险。为了防止数据被外部链接获取,可以限制外部数据链接的使用权限,仅允许授权用户进行操作。

十、保护密钥安全(ProtectionofEncryptionKey)

密钥是Excel表格加密的重要组成部分,其安全性直接关系到数据的保护程度。为了防止密钥被破解或泄露,应采取一系列措施,如定期更换密钥、存储密钥的方式等。

十一、权限管理(AccessControl)

除了密码保护和加密外,权限管理也是保护Excel表格中数据安全的重要手段。通过设置不同用户的访问权限,可以确保只有授权用户才能查看和编辑表格中的数据。

十二、防止病毒攻击(PreventionofVirusAttacks)

病毒攻击是导致数据泄露和文件损坏的常见原因之一。为了防止Excel表格受到病毒攻击,应安装杀毒软件并定期进行病毒扫描,及时清除潜在威胁。

十三、数据备份(DataBackup)

数据备份是保证数据安全的重要措施之一。即使采取了各种加密和保护措施,也不能完全排除数据损坏或丢失的可能性。定期进行数据备份可以有效防止因意外情况导致数据丢失。

十四、员工教育与培训(EmployeeEducationandTraining)

员工教育与培训是保障数据安全的重要环节。通过加强员工的安全意识,提升其对Excel表格加密方法的了解和操作能力,可以大大减少数据泄露的风险。

十五、综合保护措施(ComprehensiveProtectionMeasures)

综合保护措施是保护数据安全的最佳实践。通过综合运用上述加密方法、权限管理、病毒防护、数据备份等多种手段,可以全面提升Excel表格中数据的安全性。

数据安全是我们工作和生活中必须重视的问题,特别是在使用Excel表格存储敏感数据时更加需要关注。通过合理运用Excel表格加密方法,我们可以有效保护数据的机密性、完整性和可用性,确保数据安全不受侵害。

本文链接:https://www.zxshy.com/article-6506-1.html